Observatoire Canadien de l'Hydrogène : observer,…

Un cadre juridique de la politique de cyber défense nationale française

La Loi de Programmation Militaire (LPM) définit l’ensemble des moyens à mettre en œuvre pour assurer la défense de la Nation et la sécurité des citoyens en cas de conflit. Faisant l’objet d’une révision tous les 5 ans pour prendre en compte les nouvelles menaces, la dernière révision, adoptée par le parlement en décembre 2013, concerne la période 2014 – 2019. Parmi les changements notables de cette nouvelle édition, la prise en compte des menaces relatives à la cyber-sécurité et l’obligation pour les Opérateurs d’Importance Vitale (OIV) d’assurer la protection et la résilience de leurs systèmes d'information (SI) contre les cyber-attaques.

On dénombre environ 250 OIV publics et privés répartis dans 12 secteurs d’activité dits «d’importance vitale » (la santé, la gestion de l’eau, l’alimentation, l’énergie, les télécommunications & les médias d’information, les transports, la finance, l’industrie, la sécurité civile, les activités militaires, la justice et enfin l’espace et la recherche).

Les OIV sont désignés par les Ministères de tutelle en charge des activités d’importance vitale (pour les télécoms, le ministère du redressement productif) et son représentant pour tout ce qui a trait à la sécurité et la défense : le Haut Fonctionnaire de Défense et Sécurité (HFDS). Cette désignation est confidentielle pour des raisons évidentes de sécurité.

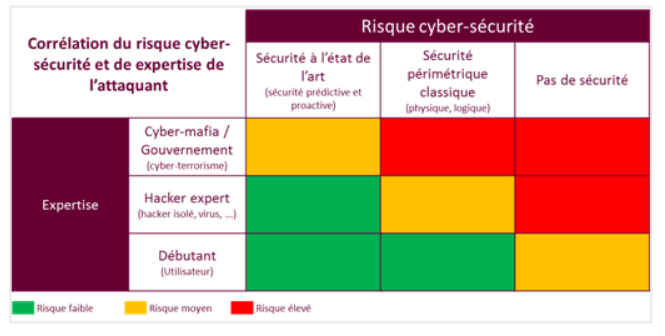

Jusqu’au milieu des années 2000, le principal objectif des programmes malicieux et attaques informatiques était de vandaliser le « SI victime ». Le panorama des cyber-menaces a évolué depuis vers un cyber-crime de plus en plus organisé et ciblé, avec des objectifs souvent financiers à la clé[1].

Le risque informatique (ou cyber-risque) n’est en effet plus sporadique, il cible de manière structurée les entreprises et les pays.

Les organisations terroristes sont de plus en plus « digitalisées ». Et au-delà de l’intérêt pécuniaire, ce « cyber-terrorisme » constitue désormais une réelle menace à la sécurité, l’intégrité ou l’économie d’un Etat.

Figure 1 - Cartographie du niveau de cyber-risque en fonction du niveau de cyber-menace et cyber-sécurité

La complexité de la définition de la « cyberdéfense » au niveau d’un Etat réside dans le périmètre à couvrir. Il est ainsi nécessaire d’identifier les ressources nationales critiques, d’adapter les plans de gestion de crises, de continuité et de reprises d’activité et de les coordonner le cas échéant, pour supporter une gestion de crise à l’échelle nationale. La LPM constitue ainsi un cadre à cette cyber-sécurité nationale.

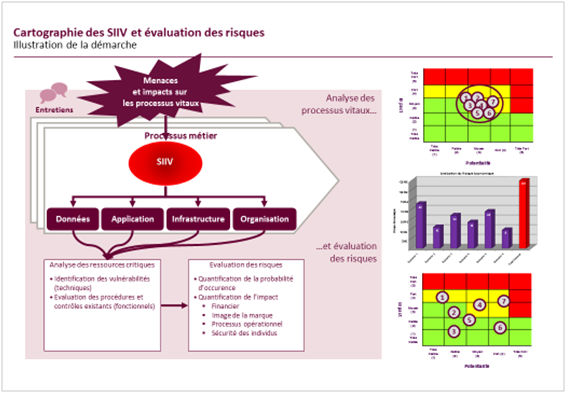

Dans son volet cyber-sécurité, la LPM fixe les grandes orientations et les objectifs à atteindre en matière de sécurité des infrastructures d’importance vitale, appelées aussi Systèmes d’Information d’Importance Vitale (SIIV). Il s’agit principalement de renforcer la protection et la résilience des SIIV contre les Cyber-attaques.

L’Agence Nationale de Sécurité des Systèmes d’Information (ANSSI), référant étatique en matière de Cyber-sécurité, est désignée par la LPM comme le bras armé du Premier Ministre en termes de cyber défense, notamment à travers son rôle d’accompagnateur des OIV pour l’intégration des exigences cyber défense. L’ANSSI a aussi un rôle de contrôle ponctuel de la bonne mise en œuvre de ce volet cyber défense au sein des OIV

Les premiers décrets d’application publiés en mars 2015 exigent des OIV de :

Les arrêtés sectoriels sont attendus d’ici la fin de l’année. Ils seront le point de départ de la phase de déploiement.

L’ANSSI estime que la durée nécessaire aux OIV pour un déploiement global des mesures de cyber-sécurité serait de trois ans. C’est une durée significative qui souligne l’importance d’un tel chantier ainsi que le niveau d’exigence que peut avoir l’ANSSI vis-à-vis des OIV.

Dans l’optique de respecter les exigences de la LPM, un plan de mise en conformité doit être mis en place. Il présentera les actions à mener durant les trois prochaines années tout en s’adaptant au contexte de chaque OIV. En effet, au-delà de la cartographie des SIIV, les OIV devront mettre en place un système de management de la sécurité informatique (SMSI) complet sur leur périmètre critique, basé sur une analyse de risques préalable. Cette étape, structurante pour les OIV, permettra de définir un plan d’actions priorisé à valider avec l’ANSSI avant implémentation.

Figure 2 - Exemple de démarche d’analyse de risques LPM

L’ANSSI ne se satisfera pas de quelques produits de sécurité pour bloquer les attaques. Elle prône depuis longtemps déjà une sécurité en profondeur sur les systèmes avec notamment une gestion rigoureuse des accès et de l’étanchéité des réseaux. Il s’agit ainsi pour les OIV de construire un écosystème régi par des conventions tripartites avec les prestataires de confiance (Prestataires de Détection d’Incident de Sécurité -PDIS- et Prestataires de Réponse aux Incidents de Sécurité -PRIS-) et les autorités pour mettre en place des systèmes de détection d’incidents efficients.

Dans un contexte réglementaire de plus en plus vigilent quant aux risques liés à la cyber-sécurité (ex. : protection des données à caractère personnel, localisation des données, etc.) le coût de l’opération, à la charge des opérateurs, sera important. On estime que la mise en œuvre de la LPM engendrerait un triplement des budgets de sécurité SI sur 3 à 6 ans[2].

Les amendes de non-conformité LPM peuvent aller jusqu’à 150 000 € à l’encontre du Directeur de l’OIV et 1 000 000 € pour l’OIV elle-même)

Même si l’ANSSI accepte le principe de priorisation en limitant le champ de la réglementation aux SIIV, le périmètre à sécuriser sera important. Il couvre aussi bien le système d’information de gestion (poste de travail, annuaire, rebond, coffre-fort numérique, etc.) que les infrastructures (réseau de télécommunication, système industriel type SCADA, etc.).

La transversalité du périmètre à sécuriser et les enjeux de cette nouvelle réglementation obligera certainement les OIV à revoir leur politique de sécurité et l’organisation qui en a la charge (vision transverse des systèmes, interlocuteur pour les autorités, …). La notion de gouvernance de la sécurité des systèmes d’information et les processus associés doivent être clairement définis et bien appliqués.

Mis à part le rôle du RSSI, du DSI et du directeur de l’OIV dans le respect des exigences de la LPM, la responsabilité du métier est un facteur important. Il est le premier utilisateur des SI en entreprise. Sensibiliser les utilisateurs, souvent le maillon faible de la sécurité informatique, sur les bonnes pratiques cyber-sécurité constitue une première étape vers la mise en place de procédures de sécurité.

Dans cette course à « l’hyper-sécurité », il sera sans doute nécessaire de ne pas perdre de vue deux principes clés d’une cyber-sécurité efficiente, à savoir : (1) le coût de la sécurité ne devra pas dépasser le coût du risque (risque des cyberattaques et risque réglementaire) et (2) les mesures de sécurité ne devront pas impacter (trop) négativement le métier au quotidien. Et pour ce faire, les OIV devront collaborer avec l’ANSSI pour mettre aboutir à un plan de mise en conformité adapté.

Rappelé par le Premier Ministre, Manuel Valls, lors de la présentation de la stratégie nationale pour la sécurité du numérique, le 16 octobre dernier, l’objectif « ultime » de la mise en place de cette cyberdéfense, confirmé à travers la LPM, est finalement de « faire de la sécurité du numérique un facteur de compétitivité ».

Copyright © 2015 Sia Partners. Reproduction totale ou partielle strictement interdite sur tout support sans autorisation préalable de Sia Partners.

[1] Estimations SOGETI

[2] « Panorama des cyber-menaces » - Kaspersky Lab - 2014

Insight de novembre 2015 : ''La loi de programmation militaire"