Observatoire international des e-fuels, édition…

Chaque année, SWIFT publie une nouvelle version des contrôles de sécurité applicables aux utilisateurs du réseau. Sia Partners souhaite mettre en lumière cette année, les changements du CSCF et l’importance de celui-ci.

Le réseau de la Society for Worldwide Interbank Financial Telecommunication (SWIFT) rassemble plus de 11 000 institutions financières à travers plus de 200 pays. Plusieurs millions d’ordres de paiement, d'ordres d’achat et de transactions sont réalisés chaque jour via le réseau SWIFT. C’est un véritable catalyseur qui accélère considérablement la vitesse des transactions financières dans le monde. Néanmoins, il est aujourd’hui menacé par un nombre croissant de cyberattaques et fraudes financières.

En réponse à une cyberattaque sur la Banque centrale du Bengladesh ayant entrainé un détournement de 81 M$, SWIFT a lancé en 2016 le Customer Security Program (CSP). Cette stratégie de sécurité repose sur le Customer Security Controls Framework (CSCF), établissant les exigences de sécurisation des transactions financières.

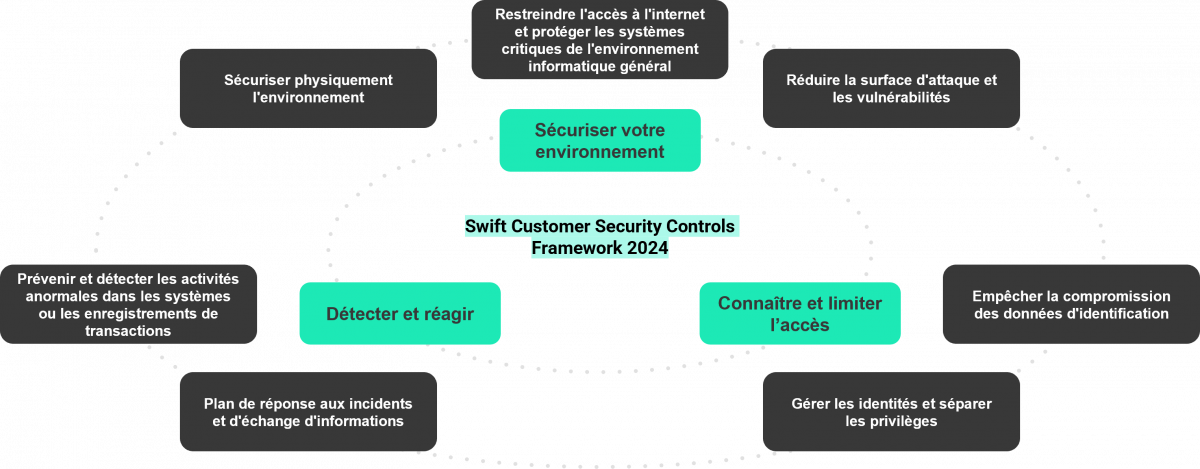

Depuis son lancement en 2017, le CSCF vise à renforcer la sécurité de la communauté SWIFT en maintenant une hygiène appropriée en matière de cybersécurité, réduisant ainsi le risque de cyberattaques et minimisant l'impact des transactions frauduleuses. Il s'appuie sur trois objectifs primordiaux ayant pour vocation de prévenir, détecter et répondre aux cyberattaques. Ces trois objectifs sont soutenus par sept principes de sécurité, soigneusement définis avec des experts du secteur.

Ces principes de sécurité prennent vie à travers 32 contrôles, dont 25 obligatoires. Les différentes architectures de déploiement des services SWIFT influent sur le domaine d'application et les mesures de contrôle applicables à chaque institution. On distingue ainsi cinq types d'architectures déployées au sein des organismes adhérents : A1, A2, A3, A4 et B. Celles-ci se distingue par des spécificités au sein du système d’information :

Architecture A1 : l’utilisateur possède l’interface de communication et de messagerie.

Architecture A2 : l’utilisateur possède uniquement l’interface de messagerie, mais pas l’interface de communication.

Architecture A3 : un connecteur SWIFT est utilisé dans l’environnement de l’utilisateur pour accéder à une interface chez un fournisseur de services ou avec des services SWIFT.

Architecture A4 : l’utilisateur utilise un serveur pour établir une connexion externe avec une interface, application, ou solution liée à SWIFT chez un fournisseur de services.

Architecture B : Aucun composant spécifique SWIFT n’est utilisé dans l’environnement de l’utilisateur. Il accède aux services SWIFT via une application ou un back-office d’un fournisseur de services.

Depuis l’invasion de l’Ukraine par la Russie et à la suite de l’exclusion des banques russes du réseau SWIFT en 2022, le nombre de cyberattaques contre la société belge n’a cessé d’augmenter. C’est une cible de choix pour les Russes. En effet, une indisponibilité du système SWIFT pendant plusieurs heures ou plusieurs jours serait dévastateur pour l’économie occidentale et mondiale. Néanmoins, cela est difficilement imaginable car nécessiterait de réaliser une attaque physique et/ou informatique coordonnée sur les trois data centers situés aux Pays-Bas, en Suisse et aux États-Unis. De plus, SWIFT prend très au sérieux la sécurité de son système et possède un environnement de contrôle solide pour la sécurité de ses infrastructures numérique et physique.

La nouvelle version du SWIFT CSCF a fait l’objet de plusieurs modifications et clarifications. Vous trouverez ci-dessous un résumé des changements majeurs.

Pour répondre à l’utilisation croissante du Cloud et à l’externalisation des systèmes d’informations, le contrôle 2.8 « Outsourced Critical Activity Protection » est devenu obligatoire.

Afin de soutenir le déploiement du contrôle 2.4 « Back Office Data Flow Security » certaines modifications ont été réalisées en ce qui concerne la sécurisation des serveurs, les mécanismes de sécurisation des échanges de données et la segmentation du réseau.

Les recommandations relatives à la protection des ports USB figurent désormais dans le contrôle 2.3 « System Hardening ».

Le contrôle 2.9 « Transaction Business Controls » mentionne désormais que les contrôles des transactions peuvent être effectués en dehors de la zone sécurisée.

Le contrôle 7.4 « Scenario-based Risk Assessment » stipule maintenant qu’il est possible de s’appuyer sur des processus de gestion des risques existants.

Pour obtenir une attestation de conformité il est nécessaire de respecter les contrôles obligatoires définis pour son type d'architecture et, d'ici à la fin de l’année, procéder à une évaluation indépendante de son SI utilisateur du réseau SWIFT. Cela permet d’attester que les contrôles examinés répondent à l'objectif de contrôle, couvrent les composants concernés et traitent les facteurs de risque.

SWIFT a désigné Sia Partners comme fournisseur de services de cybersécurité à la suite d'un examen approfondi de notre orientation stratégique, de notre expérience et de nos références en matière de cybersécurité, ainsi que de notre réputation et de notre engagement envers nos clients du secteur financier. Cette confiance est une reconnaissance de la connaissance reconnue qu'ont nos experts sur le CSCF et plus généralement en cybersécurité. En effet, grâce à une méthodologie éprouvée d’audit et de mise en conformité, nos experts peuvent vous aider à implémenter l’ensemble des contrôles qui découlent du CSCF.